NTTセキュリティ・ジャパン SOCアナリスト 林です。

最近、SOCではInfostealerと呼ばれるマルウェアの観測が増えています。Infostealerはホスト内に保存されているログインIDやパスワード情報を含む機密情報を窃取することが主な機能となっております。このタイプのマルウェアにはLokiBot, AgentTesla, FormBook, HawkEyeなど多くの種類が存在し、SOCでも観測しておりますが、どれもEDR(Endpoint Detection and Response)製品での検知や分析が難しくなっています。本記事ではなぜ検知や分析が難しいのか、またそれに対する弊社SOCでの取り組みについて説明します。

以下ではLokiBot(MD5: 19d2a455eab1c3502b030faff6d13b77)と呼ばれるマルウェアを例にします。LokiBotはInfostealerとしての機能だけでなく、ボットとしてリモートから任意のコードを実行する機能を持つため、操作する攻撃者によってさまざまな振る舞いを行うマルウェアです。

このLokiBotをネットワーク上に流れるプログラムをサンドボックス上で動作させて監視を行うサンドボックス製品で解析したときのログとEDRのエージェントがインストールされたWindowsホストで動作させたときのログを比較してみます。(どちらもOSはMicrosoft Windows10 x64の環境を利用しています。)

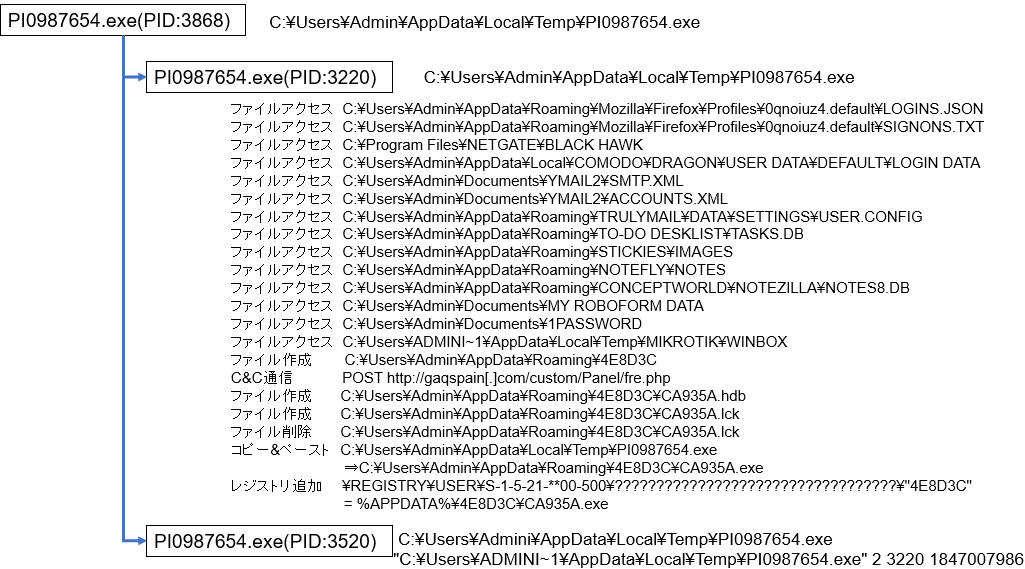

まずこのマルウェアをサンドボックスで動作させた際に見えた挙動を図1に示します。(ファイルアクセスの挙動が多いため一部省略しております。)

図 1 サンドボックスログで見えたLokiBotの挙動

マルウェアである「PI0987654.exe」が実行されると2つの子プロセスを起動します。起動した子プロセスの一つPID:3220にてホストにインストールされたブラウザ、メーラー、SSH clientなどのソフトウェアに保存されたパスワード情報などが含まれるファイルにアクセスし、窃取した情報をC&Cサーバへ送信します。その後、マルウェア自身をリネームし、さらに、ホストの再起動後もマルウェアを起動させ感染が継続するよう試みます。

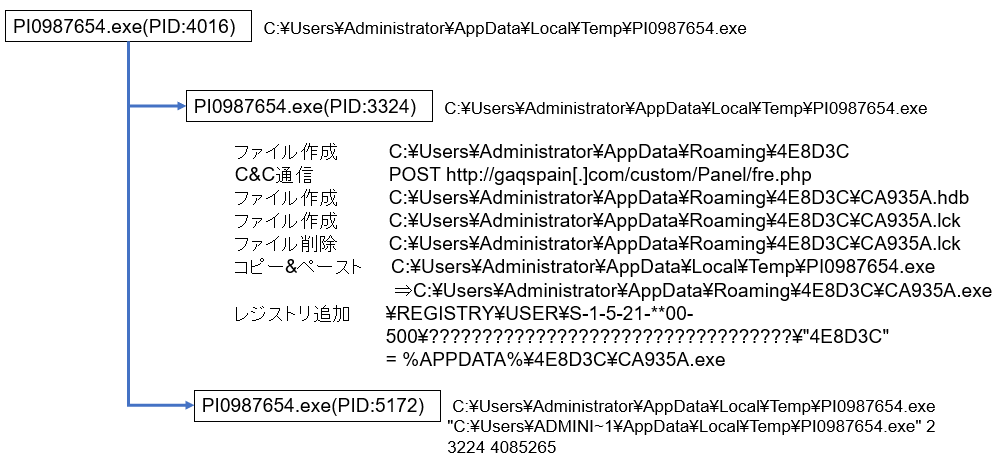

次に同じハッシュ値をもつマルウェアを動作させた際にEDRログから見えた挙動を図2に示します。

図 2 EDRログで見えたLokiBotの挙動

基本的にサンドボックスログで見えた挙動と同じものが見えますが、ファイルアクセスに関するログが確認できません。

両者を比較するとサンドボックスのログでは実行されたプログラムが今回試したLokiBotとわかっていなくても、挙動ログからパスワード情報などを窃取する機能を有したマルウェアであることが容易に推定できます。

一方、EDRログでは記録された挙動ログが少なく、これだけではパスワード情報などを窃取する機能を有したマルウェアと判断することは困難です。また、このログから実行されたプログラムがマルウェアかどうかの判断をすることも困難です。実際に複数のEDR製品でこれらInfostealer系のマルウェアを実行してみましたが、検知率はかなり低い結果となりました。(EDR製品におけるAntiVirus機能は除く。)

ほとんどのEDR製品では、製品及びエージェントがインストールされたホストへの負荷を考慮して、ファイルアクセスやレジストリアクセスをログとして記録していません。そのため、今回のようなInfostealer系のマルウェアの特徴であるパスワード情報などを窃取するためのファイルアクセスやレジストリアクセスの挙動はEDRログでは確認できないため、EDR製品での検知や分析が困難となります。

なお、ログとして記録する機能がない場合はEDR製品におけるカスタムシグネチャによる検知も不可能になります。

そこで、私たちSOCではInfostealer系のマルウェアに対しては以前紹介した記事(SOCが実現するエンドポイントセキュリティの高度化)のようにマルウェア感染までの攻撃フローを意識して検知可能なフェーズ(MITRE ATT&CK ™を利用)を洗い出し、ネットワーク監視やエンドポイント監視といった多層防御による取り組みを行い検知力の向上を図っています。

具体的に各フェーズに対するSOCでの取り組みは以下になります。

- フェーズ:Initial Access, Execution

マルウェアに感染させる前のダウンローダーなどの挙動をカスタムシグネチャで検知

- フェーズ:Persistence, Privilege Escalation, Defense Evasion, Command and Control

不審なパスにある実行ファイルの登録、通信挙動など監査シグネチャを相関分析して検知

- フェーズ:Command and Control

マルウェアによるC&Cサーバへの特徴的な通信をカスタムシグネチャで検知

マルウェアによるC&Cサーバに利用されるドメインを収集し、BlackListにて検知

このようにSOCでは、さまざまなマルウェアや攻撃手法を検証しセキュリティデバイスでの検知検証を実施しております。今後も製品の仕様を考慮しながら今回紹介した取り組みを含めさまざまな観点でサイバー攻撃からお客様環境を守るため検知力強化の取り組みを行っていきます。