本記事はSOCアナリストの小池倫太郎、林匠悟が執筆したものです。

はじめに

SOCでは常に最新の脅威に対抗するため、標的型・ばらまき型問わず様々なリサーチ活動を行っています。リサーチ活動によって得られた情報や知見は、SOCでの検知ロジックに反映されたり、お客様への注意喚起などで活用されています。また、自組織やお客様環境のみならず世界的にサイバー空間の安全を守るため、社外のリサーチャと情報交換を行っており、その一環としてブログ記事の執筆や国際カンファレンスでの登壇発表を行っています。

前々回はHITCON CMT 2023について、前回はVB2023について、ブログを書きました。今回は2023年10月に開催されたHack.lu 2023での登壇について、私たちの発表内容[1]と、カンファレンスの様子について紹介します。

Hack.lu 2023

Hack.lu[2]はルクセンブルクのCERTであるCIRCL[3]が年次開催しているカンファレンスです。CIRCLはオープンソースの脅威インテリジェンスプラットフォームであるMISP[4]の開発やコミュニティの運営で知られており、Hack.luの中でもそうした脅威インテリジェンス関連のテーマが扱われることが多いです。SOCでは組織内でMISPを運用しています[5]が、そうした脅威インテリジェンスに関する最新の取り組みについて情報収集・意見交換するために、Hack.luへの参加を決めました。また、Cyber and Threat Intelligence Summit(CTIS)がHack.luと同じタイミングで開催されています。

そもそもルクセンブルクに馴染みのない方が多いと思いますが、ルクセンブルクはフランス、ドイツ、ベルギーの間にある小さな国です。その立地から、Hack.luはフランスやドイツ、ベルギーからの参加者が多く、カンファレンス自体は英語で行われていますが、至るところからフランス語が聞こえてきます。日本から参加していたのは私たちだけで、アジア人も極めて少なかったです。

発表内容

今回私たちはMSIXファイルを悪用した攻撃事例について発表しました。実は、同じ内容をSANS APAC DFIR Summit 2023[6]で発表しています。同時期にCall for papersが行われていたので両方投稿したところ、両方とも採択され、発表を行いました。SANS APAC DFIR SummitはAPAC、Hack.luはヨーロッパの参加者が中心のため、聴衆は殆ど被っていない認識です。ちなみに現地参加者のほとんどがMSIXを利用した攻撃を知らなかったため、発表後に「勉強になった」とのコメントを多くいただきました。

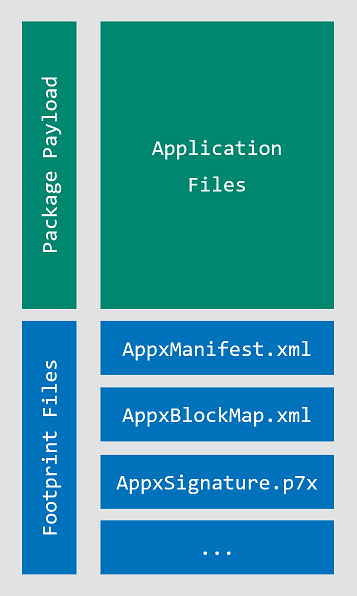

本講演では、まずMSIXファイルとはどういったものなのか、成り立ちや構造、挙動について紹介しました。MSIXファイルはMSIファイルの後継として2018年にアナウンスされたインストーラパッケージフォーマットであり、ZIPファイルの中に複数のXMLファイルが格納されています。特に、AppxManifest.xmlというファイルには、MSIXファイルを実行する上で使用される様々な情報が書かれています。

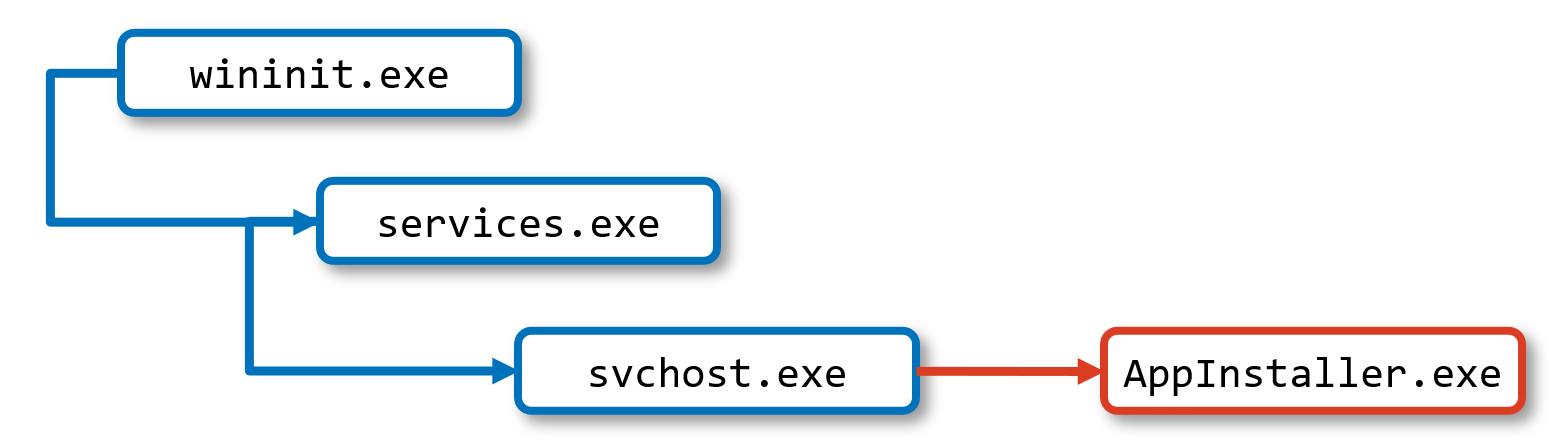

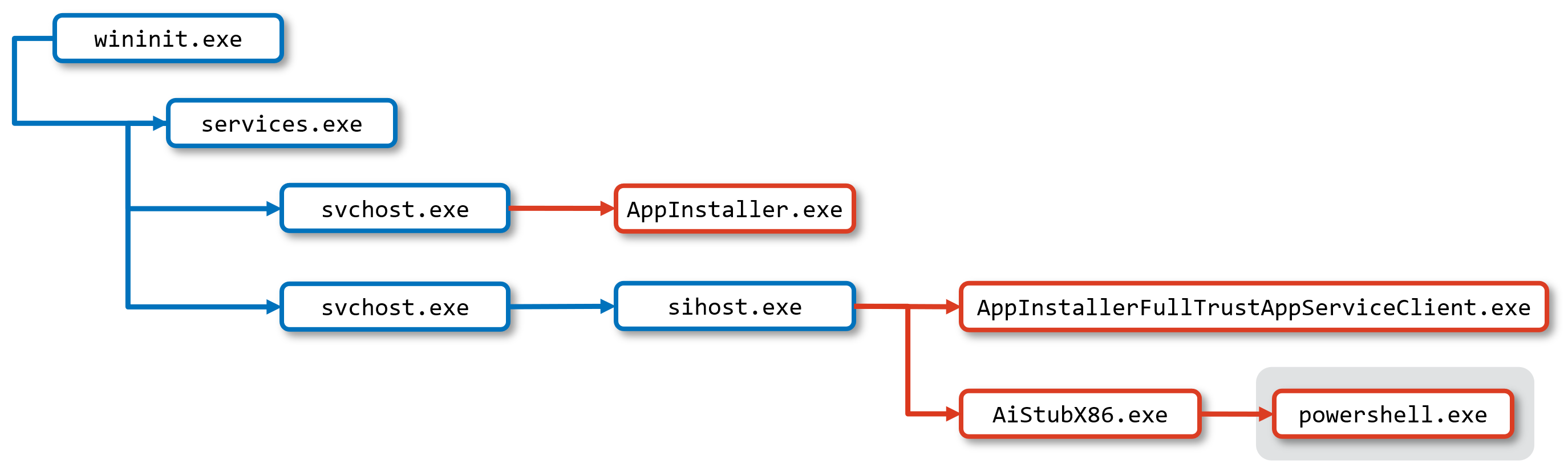

MSIXファイルを開くと、どのような挙動になるでしょうか。wininit.exeの子プロセスであるservices.exeからsvchost.exeが実行され、そこからAppInstaller.exeというプロセスが実行されます。このAppInstaller.exeというのがメインのプロセスとなります。

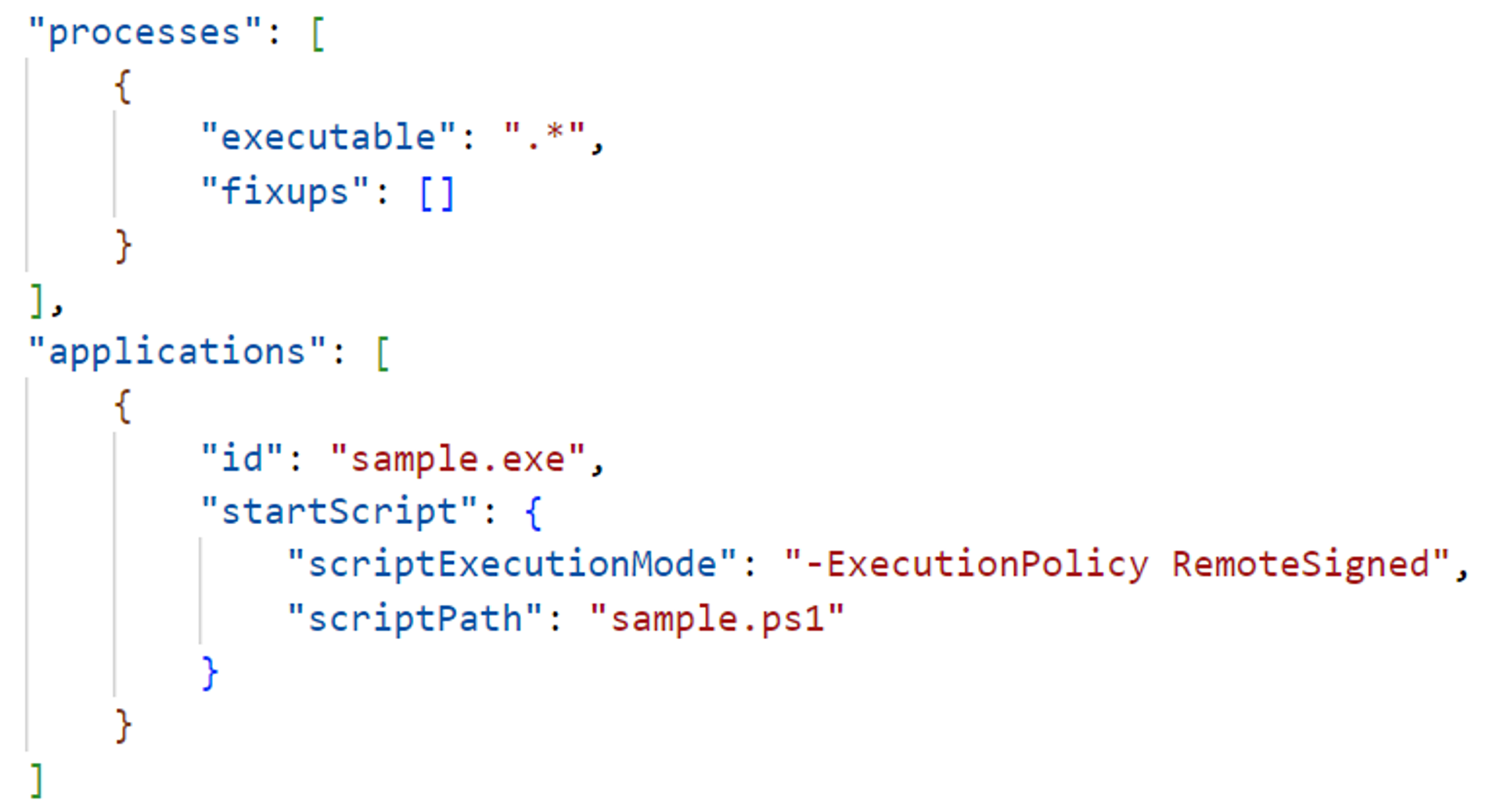

MSIXにはPackage Support Framework(PSF)というフレームワークが存在します。PSFは基本的に互換性を解決するためなどに用いられることを想定されていますが、startScriptという機能を使うことで、任意のPowerShellスクリプトを実行することが可能です。

単純にマルウェアを起動する悪性MSIXファイルも存在しますが、現在使われているほぼ全ての悪性MSIXファイルはこのPSFを使って悪性挙動を実現しています。

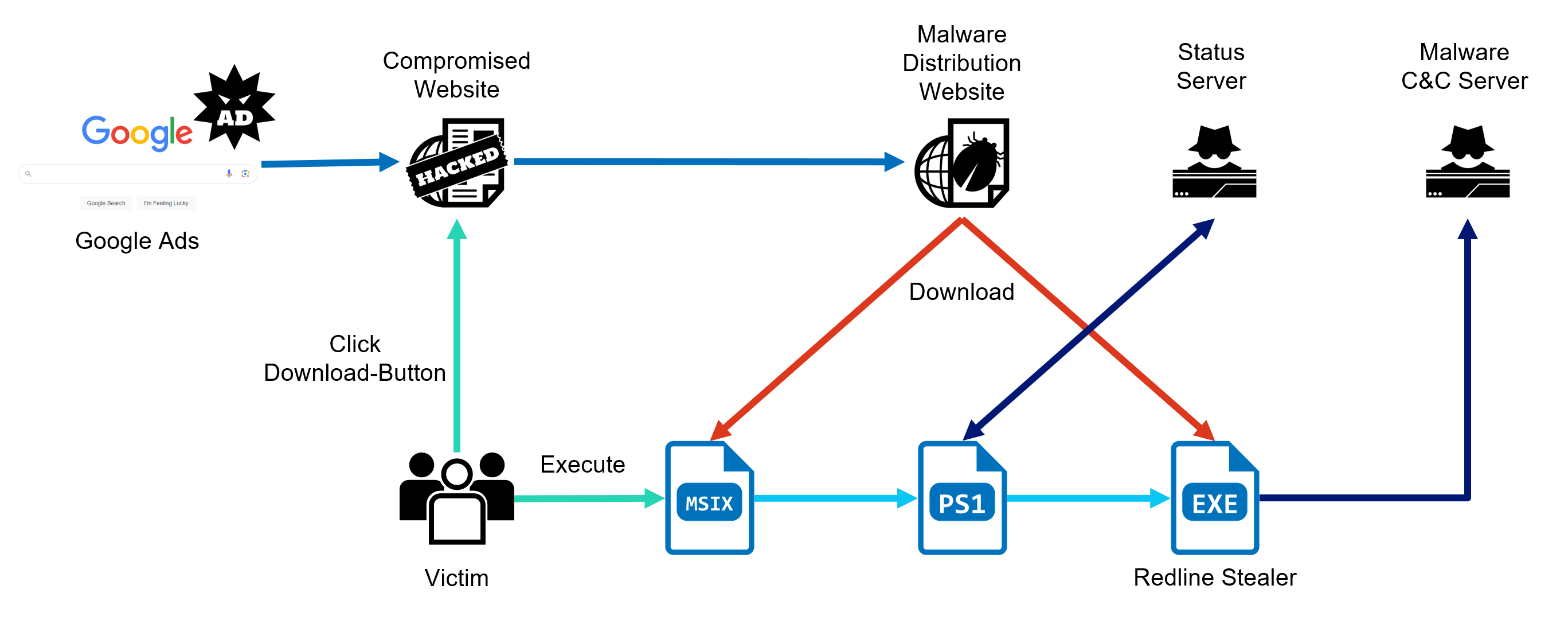

次に、具体的な悪用事例について紹介しました。現在いくつかの攻撃グループがMSIXファイルを悪用していますが、中でも特にSteelCloverという金銭を目的とした攻撃グループ[7][8]の活動が顕著です。

SteelCloverはGoogle広告などを使って、ユーザを偽のソフトウェアダウンロードサイトに誘導します。ユーザが偽サイトからインストーラをダウンロードすると、悪性なMSIXファイルがダウンロードされます。そのファイルを実行すると、PSFを使ってPowerShellスクリプトが実行され、最終的にRedline Stealerのような情報窃取型マルウェアなどが実行されます。

このとき、PowerShellはどのように実行されているのでしょうか。SteelCloverはAdvanced Installerによって作成されたMSIXファイルを使用していますが、その場合AiStubというプロセスからPowerShellが実行されます。MSIXファイルやPSFの挙動を知らない場合、一見すると奇妙なプロセスからPowerShellが実行されたと思ってしまうでしょう。

SteelCloverは貪欲に様々な攻撃手法・ツールを試すことで知られています。今回のようにMSIXファイルを攻撃に採用することで、検知や解析回避を狙っていると考えられます。こうしたアプローチは今後も継続すると考えられるため、日頃から最新動向のキャッチアップをしていくことが重要となります。

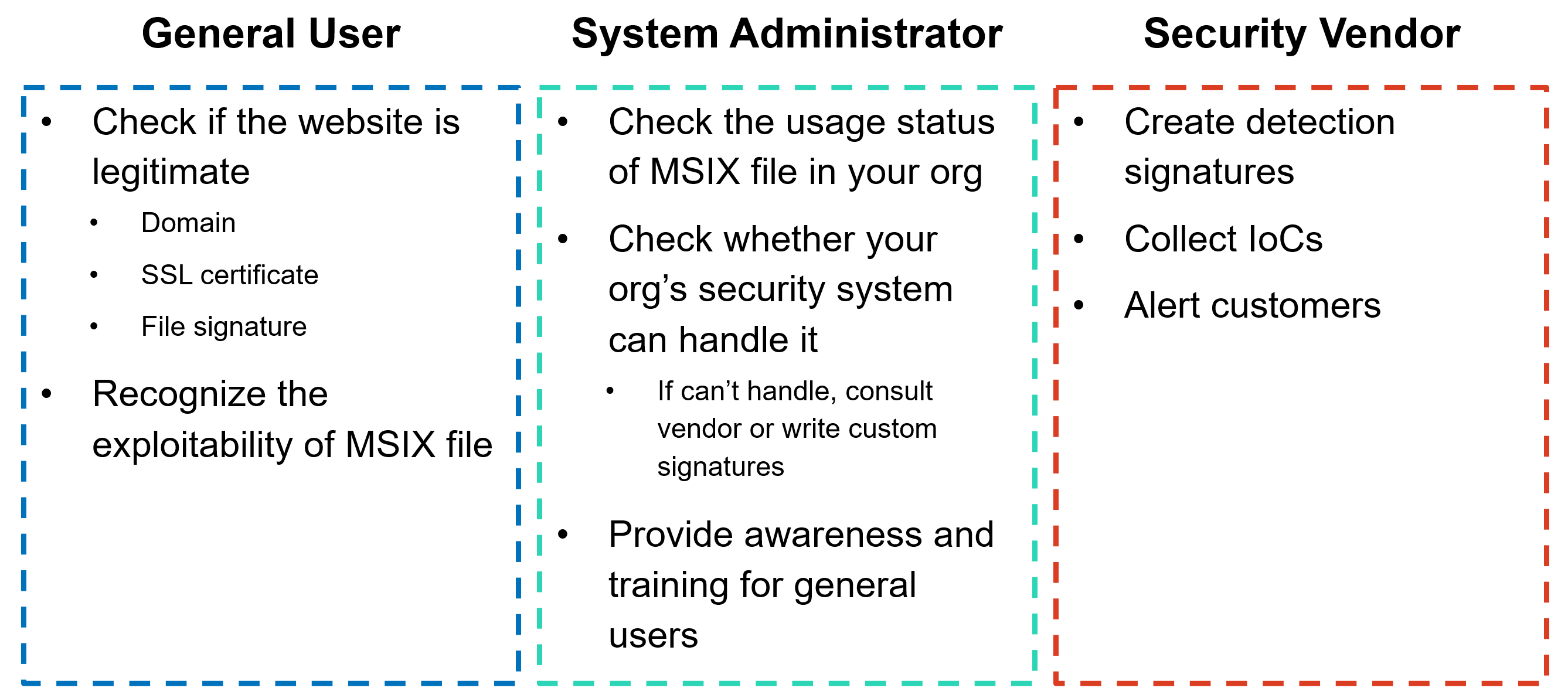

最後に、悪性MSIXファイルを使った攻撃から組織を守るための手法について紹介しました。例えば、ファイル作成やプロセス作成、MSIXファイルの電子署名などを活用することができます。

より詳細な講演内容については、発表の様子が動画で公開されていますので、そちらをご覧ください。

講演動画 - The rise of malicious MSIX file

カンファレンスの様子

日本からルクセンブルクへ渡航する場合、一般的にはフランスかドイツでトランジットすることになります。私たちはミュンヘン経由でルクセンブルクまで行きましたが、昨今の世界情勢の影響でベーリング海や北極圏を通るルートのため、結局羽田からルクセンブルクまで17時間ほど掛かりました。

Hack.lu 2023はルクセンブルクのAlvisse Parc Hotelで開催されました。ルクセンブルク駅から2駅のDommeldange駅が最寄り駅です。ただし、駅までは20分くらい歩く必要がありました。とても自然の多く、のどかな雰囲気でした。

会場は300人程度が入れるようなメインの部屋で登壇発表が行われ、30人程度が入れるような小さめの部屋でワークショップが行われました。カンファレンスでは、特定の攻撃グループやマルウェアの話というよりは、マルウェアの解析手法だったり、脅威情報の運用の仕方だったり、広めのトピックが多くありました。

メインの登壇発表と同時に常に2,3つのワークショップが開催されていました。ワークショップへの参加には事前登録も必要ないため、気になったものはいつでも参加することが可能です。私は、EDRのカスタムシグネチャの一元管理を目的としてSigmaの採用を検討していたため、「The new Sigma Toolchain」というワークショップに参加しました。そこでは、まずSigmaの動作概要やルール作成について基礎から説明がありました。その後、実際に観測されたマルウェアの挙動をどのように検知できるかなどの説明を受けて、参加者が用意されたデータを使いながら、検知できるかどうか、過検知をどうやって減らすかを試行錯誤しながら、Sigmaについて学ぶものとなっており、とても勉強になりました。また、講師とのパイプも作ることができたのも大きな成果です。

ルクセンブルクは多くの日本人が想像するような、いわゆるヨーロッパらしい街並みです。観光客も現地の人もそれほど多くなく、穏やかな雰囲気です。街中では大体フランス語が話されていました。日本よりもかなり寒く、特に2日目の朝はダウンコートを着ていても寒かったです。食事に関しては総じて満足度が高く、おおよそ何を食べても美味しかったです。

おわりに

今回はHack.lu 2023での登壇発表について紹介しました。Hack.luでは特に脅威インテリジェンスについて興味深い発表が多かったです。今後もこうしたリサーチ活動を積極的に発信し、サイバー空間の安全に寄与していきたいと思っています。

次回はAVAR 2023での登壇発表についてブログを公開予定ですので、お楽しみに!

参考文献

[1] Hack.lu 2023 - Rintaro Koike & Shogo Hayashi (NTT Security Holdings), "The rise of malicious MSIX file", https://pretalx.com/hack-lu-2023/talk/WULFLD/

[2] Hack.lu, "Hack.lu 2023", https://hack.lu/

[3] CIRCL, "Mission Statement", https://www.circl.lu/mission/

[4] CIRCL MISP, "MISP - Open Source Threat Intelligence Platform", https://www.circl.lu/services/misp-malware-information-sharing-platform/

[5] JANOG43 – NTTセキュリティ・ジャパン 野岡弘幸, “分析自動化の取り組みから考えるSOCの将来”, https://www.janog.gr.jp/meeting/janog43/application/files/2915/4864/6269/janog43-soc-nooka.pdf

[6] SANS, "SANS APAC DFIR Summit 2023", https://www.sans.org/cyber-security-training-events/apac-dfir-summit-2023/

[7] NTTセキュリティ, "SteelCloverによるGoogle広告経由でマルウェアを配布する攻撃の活発化について", https://jp.security.ntt/tech_blog/102i7af

[8] NTTセキュリティ, "SteelCloverが使用する新たなマルウェアPowerHarborについて", https://jp.security.ntt/tech_blog/102ignh