本記事はSOCアナリストの小池倫太郎、林匠悟が執筆したものです。

はじめに

SOCでは常に最新の脅威に対抗するため、標的型・ばらまき型問わず様々なリサーチ活動を行っています。リサーチ活動によって得られた情報や知見は、SOCでの検知ロジックに反映されたり、お客様への注意喚起などで活用されています。また、自組織やお客様環境のみならず世界的にサイバー空間の安全を守るため、社外のリサーチャと情報交換を行っており、その一環としてブログ記事の執筆や国際カンファレンスでの登壇発表を行っています。

前回の記事ではHITCON CMT 2023での登壇についてブログを書きましたが、今回は2023年10月に開催されたVB2023について、私たちの発表内容[1]と、カンファレンスの様子について紹介します。

VB2023

VB ConferenceはVirus Bulletinによって年次開催されているカンファレンスです。30年以上前から開催されている世界的に著名なカンファレンスであり、脅威リサーチやマルウェア解析など、様々なトピックについて登壇発表が行われます。世界中のセキュリティリサーチャ・アナリストがとてもレベルの高い発表を行うことで知られています。

例年日本からは1件か、多くとも2件ほどが採択されていますが、今年は私たちを含め4件が採択されており[1][2][3][4]、これまでに比べて日本人が多かった印象です。また、NTTセキュリティからは、私たち日本のSOCチーム以外にも、スウェーデンのSOCチームのProposalも採択されており[5]、登壇発表が行われました。

VBは毎年10月頃に欧米のどこかで開催されます。去年はチェコのプラハ、2021年と2020年はCOVID-19の影響でリモート開催(本来はアイルランドのダブリンで開催予定だった)で、2019年はイギリスのロンドンでした。今回のVB2023では、VB2019と同じくロンドンで開催されました。小池はVB2019に参加していたため、同じ会場(同じ部屋)で発表を行いました。

これまで私たちはVB2019[6]を皮切りに、VB2020[7][8]、VB2021[9]と、今回を含めて計5件の登壇発表を行ってきました。VB2019については、過去にブログを執筆していますので、詳細はそちらをご参照ください[10]。

発表内容

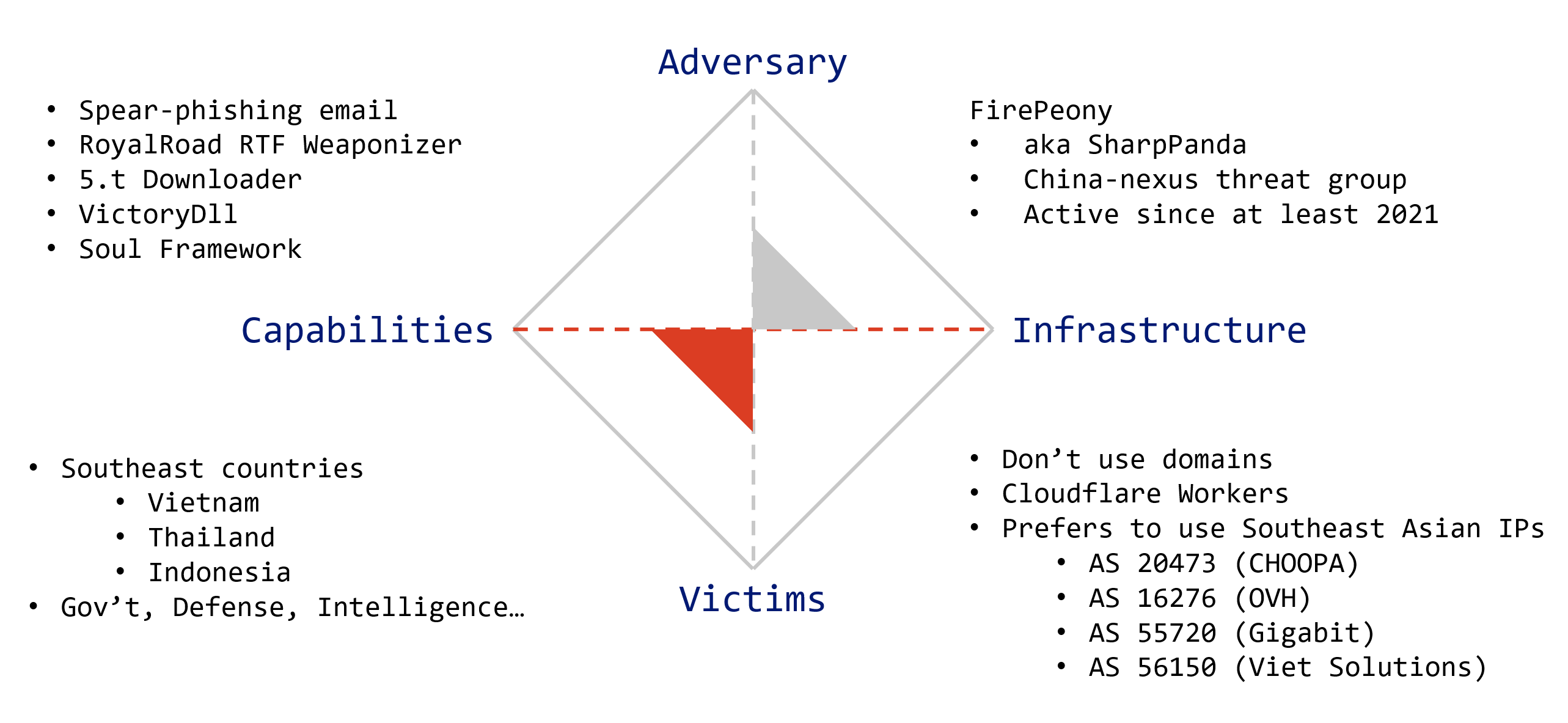

今回私たちはFirePeonyという標的型攻撃グループについて発表しました。FirePeonyは一般的にはSharpPanda[11][12]と呼ばれており、これまで東南アジアの政府機関などを標的としてきました。しかし、2023年中頃から、標的が変化しつつあります。

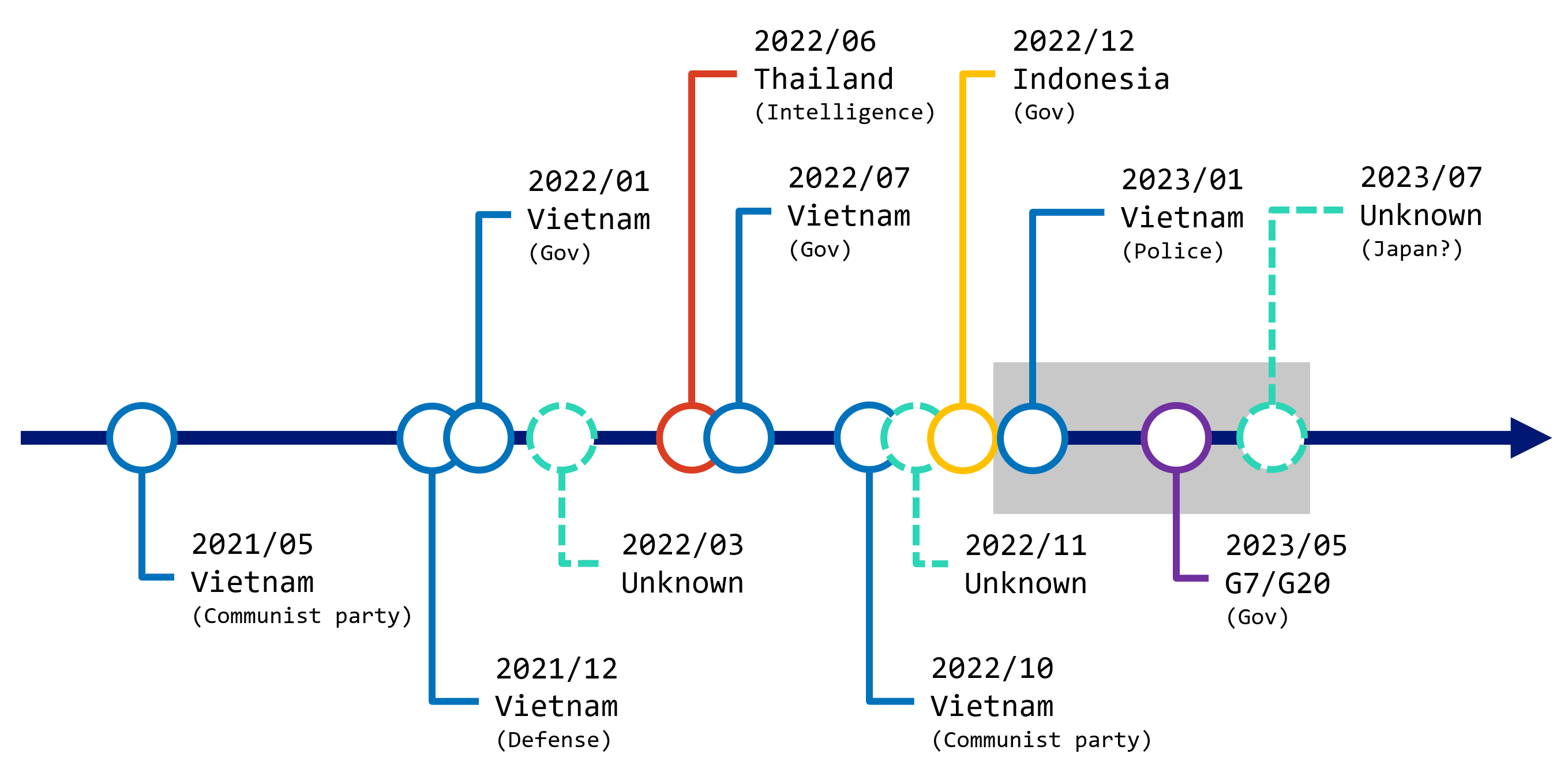

発表では、まず初めに私たちが把握している攻撃事例について、タイムラインを紹介しました。2021年5月の最初期の事例から、2023年7月の最新の事例まで含まれています。また、その中から特に新しい2023年の3つの事例について、詳細に紹介しました。

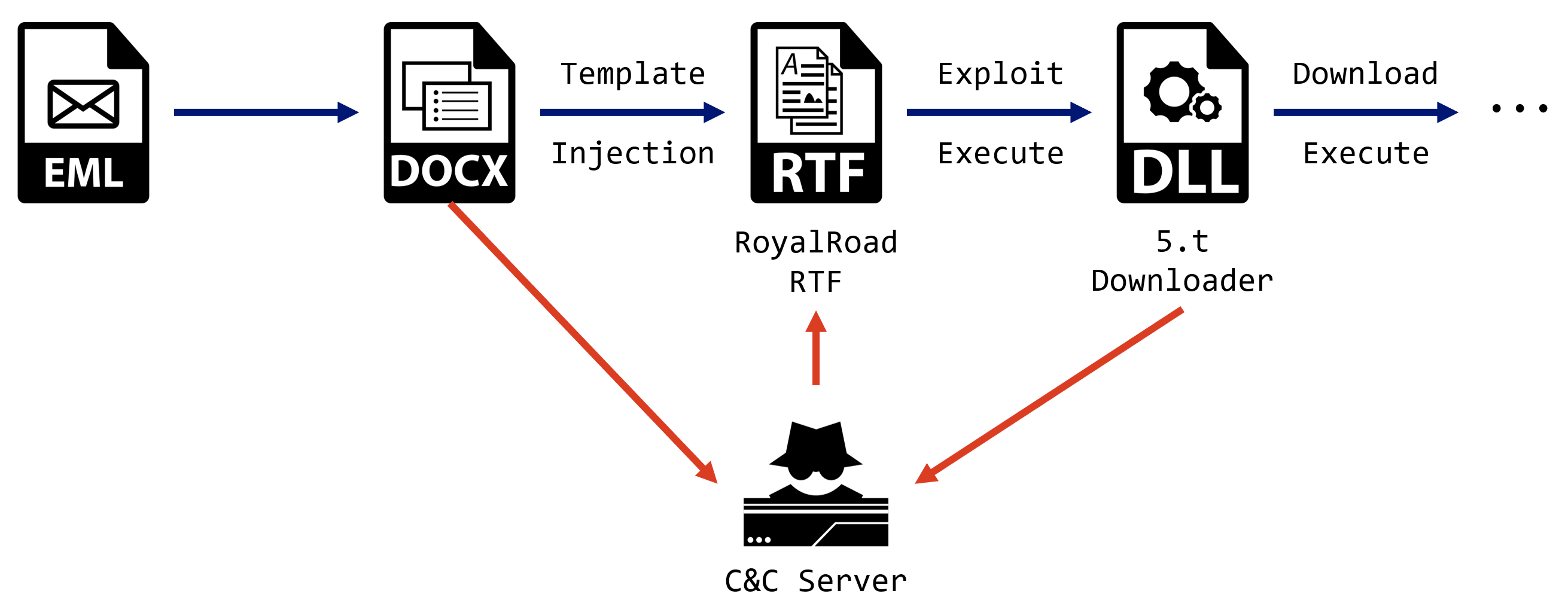

FirePeonyの攻撃はスピアフィッシングメールから始まります。メールに添付されたドキュメントファイルを開くと、テンプレート設定が施されており、それによってRoyal Road RTF[13][14]を読み込みます。Royal Road RTFはMicrosoft Officeの数式エディタの脆弱性を悪用し、5.t DownloaderというFirePeonyオリジナルのマルウェアを実行します。5.t Downloaderはそこから更にマルウェアをダウンロードして実行します。

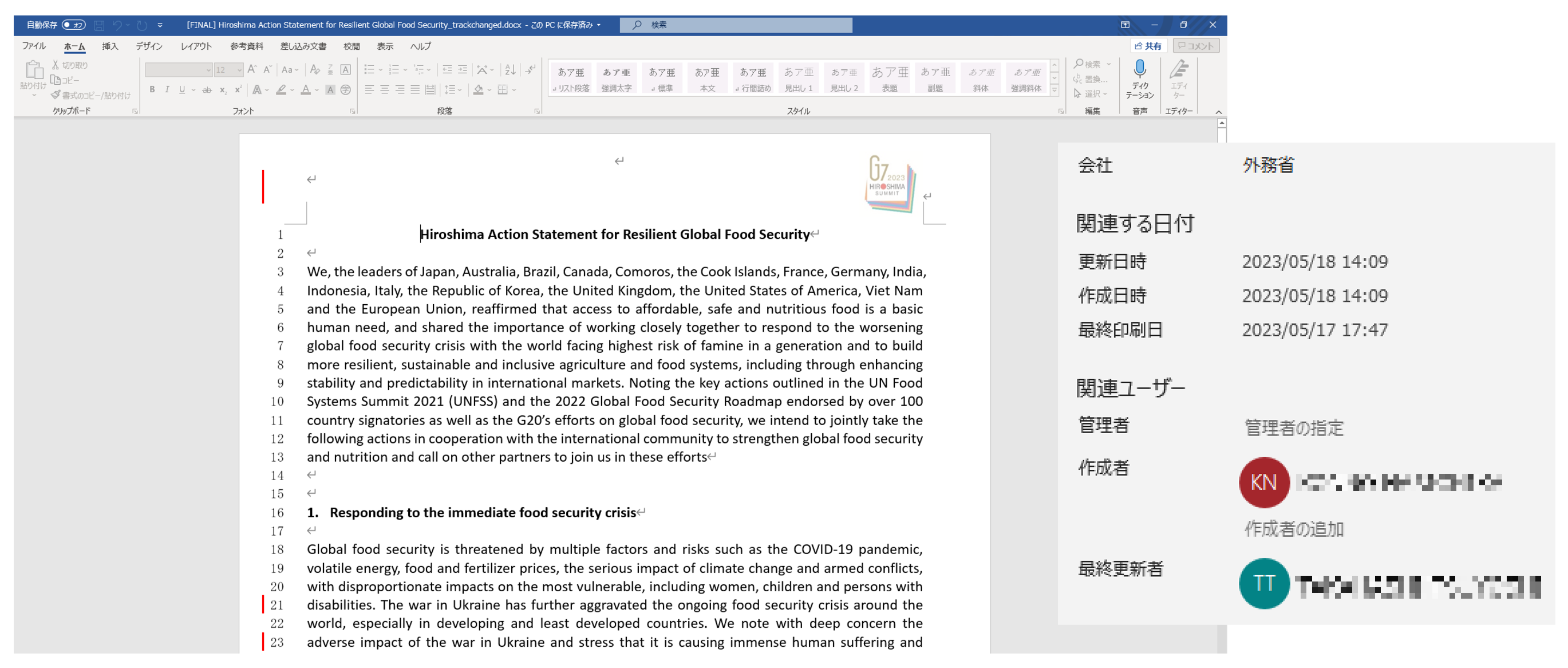

攻撃で使用されるドキュメントファイルには、G7広島サミットの文書や日本語の文書が使用されています。これらが明確に日本に対する攻撃であるとは言えませんが、十分に注意が必要です。

次に、FirePeonyが使用する様々なツールについて紹介しました。前述したように、FirePeonyはRoyal Road RTFを使用しますが、これを読み込むためにTemplate Injectionを使います。その際、一般的なDOCXファイルを用いた手法もありますが、それ以外にもRTFファイルから読み込むという珍しい手法も使われています。

また、FirePeonyは登場初期から現在まで5.t Downloaderを使用していますが、これには様々なアップデートが行われています。それらを細かく紹介しました。

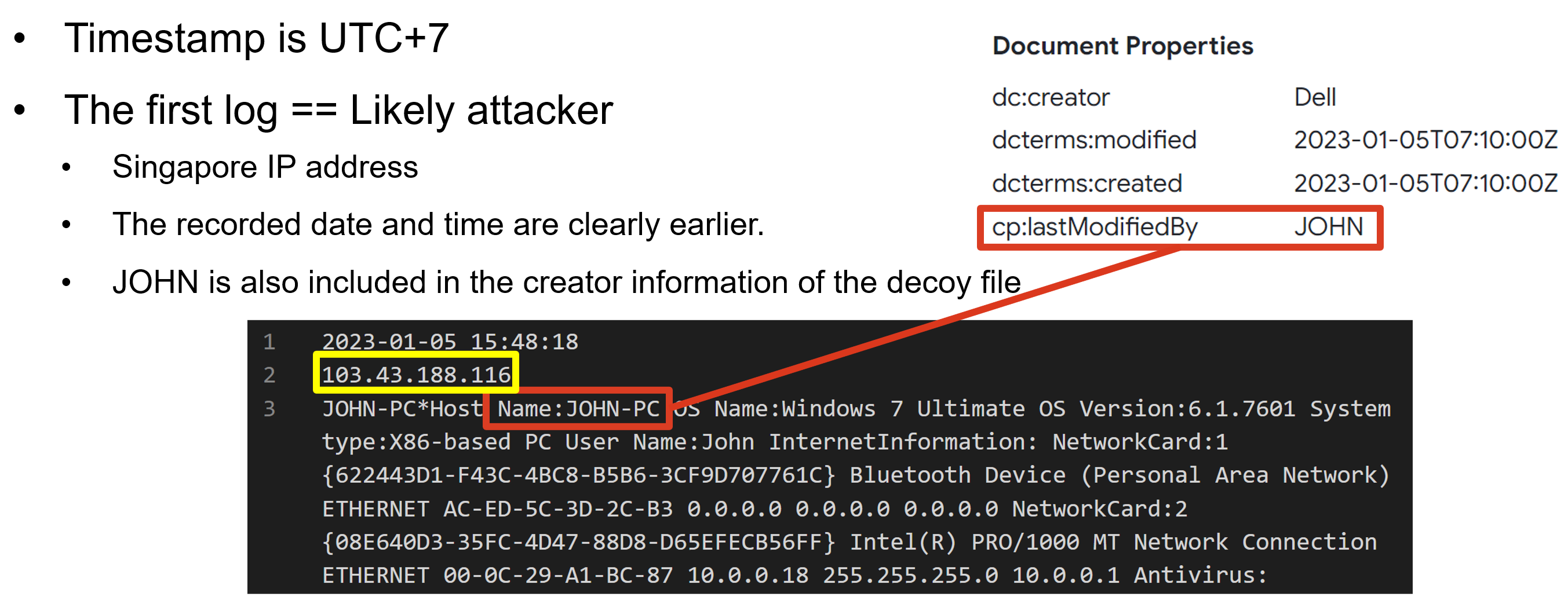

続いて、私たちがリサーチする過程で見つけた興味深いログファイルについて紹介しました。過去のCheck Point Researchのブログ[11]で、FirePeonyの攻撃者インフラの公開設定の問題から、ログファイルの存在が指摘されていました。私たちは2023年にもこうしたログファイルを発見しており、その分析を行いました。

ログにはいくつもの被疑端末のものと思われる情報が記録されていましたが、中でも特に1番最初に記録されているログに着目しました。このログは他のログに比べて記録されている日時が早く、かつログ中のユーザ情報と、攻撃で使用されたファイルに残されたユーザ情報が一致していました。このことから、私たちはこのログは攻撃者がテストなど何らかの事情でマルウェアを動かしたことによって記録されたものであると考えています。

最後に、FirePeonyについてダイアモンドモデルで情報を整理しました。FirePeonyはこれまで東南アジアを中心に攻撃を行ってきましたが、2023年中頃からはその傾向が変化している可能性があり、日本をターゲットにした攻撃が起きてもおかしくないため、ますます注意が必要です。

より詳細な発表内容については、発表資料が公開されていますので、そちらをご参照ください。

講演資料 - FirePeony: a ghost wandering around the Royal Road

カンファレンスの様子

VB2023はロンドンのNovotel London Westで開催されました。VB2019と同じ開催地です。この会場はHammersmith駅のすぐ近くにあり、ロンドンの中心地からのアクセスも良いです。発表はGreen room、Red room、Small Talksの3つの会場で行われました。私たちはRed roomで発表しました。

前述したように、今年は例年よりも日本人の登壇者が多く、また普段情報交換している海外の友人たちも多く参加しており、コロナ禍以来の再会も多々ありました。実際に会って、顔を見ながら話しをすることで、より密度の高い交流ができたように思います。

大変嬉しいことに、HITCON CMT 2023で登壇発表した内容について、質疑やコメントを貰うこともありました。自分たちのリサーチがその場のカンファレンス限りではなく、その後も活用されていることを実感でき、嬉しく思いました。

真面目な話はさておき、VB2019の参加記でも書いたとおり、10月のロンドンは日本よりも気温が低いです。前回は防寒などまるで気にせずに渡航しましたが、流石に今回は防寒着を持っていきました。でも何故か、地下鉄はめちゃくちゃ暑いです。深くなればなるほど暑いです。

ロンドンの印象は4年前と特に変化はありませんが、今回はブリティッシュパブで食べたパイが一番美味しかったです。個人的には、前回は工事中だったビッグベンをしっかり見ることが出来てテンションが上がりました。ダイアゴン横丁のモデルとなったレドンホールマーケットもとても良い雰囲気でした。

おわりに

今回はVB2023での登壇発表について紹介しました。VB2023は非常にレベルの高いカンファレンスで、興味深い発表ばかりでしたし、多くのリサーチャ・アナリストと交流することができました。今後もこうしたリサーチ活動を積極的に発信し、サイバー空間の安全に寄与していきたいと思っています。

次回はhack.lu 2023での登壇発表についてブログを公開予定ですので、お楽しみに!

参考文献

[1] VB2023 - Rintaro Koike & Shogo Hayashi (NTT Security Holdings), "FirePeony: a ghost wandering around the Royal Road", https://www.virusbulletin.com/conference/vb2023/abstracts/firepeony-ghost-wandering-around-royal-road/

[2] VB2023 - Yoshihiro Ishikawa & Takuma Matsumoto (LAC), "Let's go door with KCP", https://www.virusbulletin.com/conference/vb2023/abstracts/lets-go-door-kcp/

[3] VB2023 - Hiroshi Takeuchi (MACNICA), "USB flows in the Great River: classic tradecraft is still alive", https://www.virusbulletin.com/conference/vb2023/abstracts/usb-flows-great-river-classic-tradecraft-still-alive/

[4] VB2023 - Suguru Ishimaru (ITOCHU Cyber & Intelligence) & Hajime Yanagishita (MACNICA) & Yusuke Niwa (ITOCHU Cyber & Intelligence), "Unveiling activities of Tropic Trooper 2023: deep analysis of Xiangoop Loader and EntryShell payload", https://www.virusbulletin.com/conference/vb2023/abstracts/unveiling-activities-tropic-trooper-2023-deep-analysis-xiangoop-loader-and-entryshell-payload/

[5] VB2023 - Amata Anantaprayoon & Patrik Olson (NTT Security Holdings), "Magniber's missteps: because even spiders trip over their own web", https://www.virusbulletin.com/conference/vb2023/abstracts/magnibers-missteps-because-even-spiders-trip-over-their-own-web/

[6] VB2019 - Rintaro Koike (NTT Security) & Yosuke Chubachi (Active Defense Institute, Ltd / nao_sec), "Finding drive-by rookies using an automated active observation platform", https://www.virusbulletin.com/conference/vb2019/abstracts/finding-drive-rookies-using-automated-active-observation-platform

[7] VB2020 - Hajime Takai & Shogo Hayashi & Rintaro Koike (NTT Security), "Unveiling the CryptoMimic", https://vb2020.vblocalhost.com/conference/presentations/unveiling-the-cryptomimic/

[8] VB2020 - Fumio Ozawa & Shogo Hayashi & Rintaro Koike (NTT Security), "Operation LagTime IT: colourful Panda footprint", https://vb2020.vblocalhost.com/conference/presentations/operation-lagtime-it-colourful-panda-footprint/

[9] VB2021 - Ryuichi Tanabe & Shogo Hayashi & Rintaro Koike (NTT Security (Japan) KK), "Where is the cuckoo egg?", https://vblocalhost.com/presentations/where-is-the-cuckoo-egg/

[10] NTTセキュリティ, "【12/11】国際カンファレンス(VB 2019、AVAR 2019)での発表の振り返り", https://jp.security.ntt/tech_blog/102fvtr

[11] Check Point Research, "SharpPanda: Chinese APT Group Targets Southeast Asian Government With Previously Unknown Backdoor", https://research.checkpoint.com/2021/chinese-apt-group-targets-southeast-asian-government-with-previously-unknown-backdoor/

[12] Check Point Research, "Pandas with a Soul: Chinese Espionage Attacks Against Southeast Asian Government Entities", https://research.checkpoint.com/2023/pandas-with-a-soul-chinese-espionage-attacks-against-southeast-asian-government-entities/

[13] nao_sec, "An Overhead View of the Royal Road", https://nao-sec.org/2020/01/an-overhead-view-of-the-royal-road.html

[14] nao_sec, "Royal Road! Re:Dive", https://nao-sec.org/2021/01/royal-road-redive.html